【スプラッシュトップ中村夏希】テレワークのセキュリティ戦略<第二回>ゼロトラスト時代の最適アプローチ

テレワークの普及に伴い「ゼロトラスト」という言葉を耳にする機会が増えたのではないでしょうか?ゼロトラストは、ユーザーやID、パスワード、デバイス、ネットワーク、アプリケーションといったシステムのアクセスに関わる要素について、社内、社外を問わず、全て信頼しないという考えに基づくセキュリティモデルです。

また、これまでのセキュリティ対策では、セキュリティを高めるにつれて利便性が低下するのが一般的でした。今後、セキュリティ対策においては、セキュリティと利便性の両面を高めるゼロトラストの考え方が必須となるでしょう。

境界線を引かないゼロトラスト

境界型とゼロトラストの違い

これまでのセキュリティ対策は、一般的に「境界型」と言われていました。例えばファイアウォールやIPSなど、外側と内側に境界線を引いて情報資産を守るという考え方です。「境界型」のセキュリティ対策は、ある意味、警察の検問のようなものです。その検問が一度突破されてしまうと対策のしようが無いというリスクがありました。

テレワークの普及で、社外の端末から、家庭やカフェなど社外のネットワークを経由し、社内のシステムにアクセスして仕事を進める機会が増えました。また、多くの企業でクラウドサービスとオンプレミスの併用も進んでいます。機密性の高いデータはクラウドへと移行し、必ずしも、社内やデータセンター内のサーバーにあるということはなくなりました。

サイバー攻撃は高度化してきています。このような社外と社内の混在したシステムで、ウイルスの侵入を0%にすることは、ほぼ不可能です。これまでの境界型のセキュリティ対策では限界が出てきています。

そこで生まれたのが「境界線を引かない」ゼロトラストです。利用するユーザーの挙動やデバイスその他を信頼せず、常に監視しながらアクセスを制御していくことで安全を担保します。

テレワーク普及で変化したセキュリティリスク

セキュリティリスクの拡大

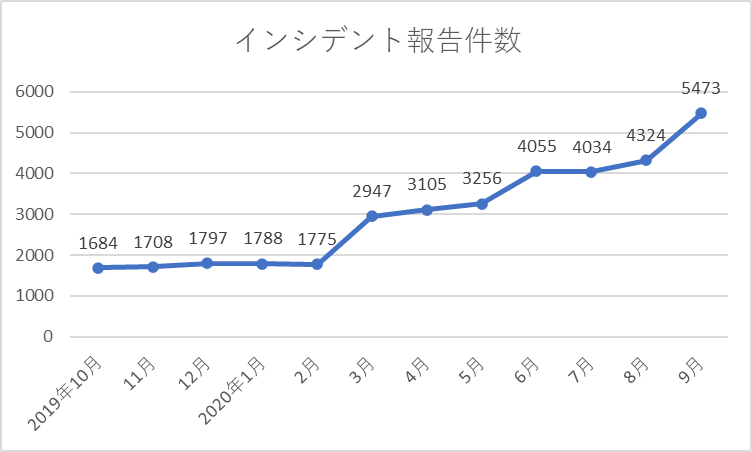

JPCERT/CC「インシデント報告対応レポート」によると、2020年2月には約1,775件だったセキュリティインシデントの件数が9月には約5,473件と3倍に増加しています。テレワークの普及とともにセキュリティリスクが拡大していることがわかります。

引用元: JPCERT コーディネーションセンター(JPCERT/CC)、「JPCERT/CC インシデント報告対応レポート 2020年7月1日~2020年9月30日」

セキュリティポリシーの未整備

例えば、従業員が自宅やカフェなどで仕事をする場合、社用のデバイスは社外にある状態です。通信は公衆Wi-Fiを利用するかもしれません。働き方に多様性が出てきたことで、全てが安全だという保証がなくなったと言えます。

企業はテレワークのセキュリティ対策としてセキュリティ製品の導入を進めます。しかし、製品導入が先行してしまい、社内のセキュリティポリシーがしっかり構築できていない企業も多いのではないでしょうか。セキュリティポリシーが確立されないまま、テレワークを進めて、セキュリティ対策を従業員個人に委ねるのはそもそも無理があります。

VPNセキュリティの課題

テレワークの普及に伴いVPNを活用する企業が増加しています。そして、攻撃者はVPNの脆弱性を狙ってきます。2020年8月には、国内外900社以上のVPN情報がダークウェブ上に流出する情報漏えい事故が発生しました。

VPNによって社内のシステムにアクセスする場合、カフェなどの無料の公衆Wi-Fiを利用すると通信内容を盗聴されVPNへアクセスするための情報を盗まれる恐れがあります。またBYOD、いわゆる私物のデバイスを業務に利用するケースも少なくありません。その場合VPNを利用する端末がウイルスに感染してしまうと、社内ネットワークにも感染が広がる恐れがあります。VPNによるアクセスの場合、従業員が社外のデバイスにデータを落として仕事を進める可能性もあります。この場合、業務に関するデータを不正取得されるリスクも出てきます。このようにテレワークで活用の機会が増えたVPNには様々なリスクがあるのです。

ゼロトラスト対策3つのポイント

ゼロトラストは、そもそも「これをやれば正解」というものはないのですが、「デバイス」、「アクセス経路・権限」、「ユーザー特定」という3つの視点から対策のポイントについて解説してみましょう。

1.デバイス

エンドポイントを守ることは非常に重要です。デバイス本体やインストールされているアプリケーションなど、全てのログを分析できる環境構築がポイントになります。EDRやMDMによって、「ユーザーの挙動」や「システムが最新かどうか」、「データの動き」などを監視できると、リスクが軽減できるでしょう。

2.アクセス経路・権限

アクセスの経路や権限付与の把握については、従業員がどこまで利用できるのかを明確にすること。利用範囲を広げれば利便性は高まる一方、広げすぎるとセキュリティリスクが高まってしまいます。ID認証ソリューションを導入する企業も増えていますが、その入り口部分のアクセスの経路と権限をまず明確化させることが先決です。

3.ユーザー特定

クラウドサービス利用において、利便性を向上させるシングルサインオンは有効な技術です。デバイスの特定や証明書を発行するなどして対策すべきです。ユーザー特定のリスクは「なりすまし」です。アカウントは本人か特定するために、IDパスワードに多要素認証を用いるなどして対策します。

ライセンス共有のリスク

ユーザー特定の観点でひとつ注意すべきことがあります。コスト削減を目的に、ライセンスの共有を希望する企業が多く見られます。確かにライセンスで販売されているサービスは、数が少なくなれば安価で購入が可能です。しかし、ユーザー特定においては問題が出てきます。

例えば、Aさん、Bさん、Cさんが1つのアカウントを共有していたとして、Aさんが退職した場合を考えてください。管理者は退職の度にパスワードを変更しなくてはなりません。退職理由が仮にリストラだとしたら、Aさんは企業に恨みを持つかもしれません。遺恨からサイバー攻撃に発展する可能性もあります。

ゼロトラストで目指すべきこと

最適解がないから自社とプロで協働する

私はゼロトラストを「セキュリティ」と「利便性」の掛け算と捉えています。これら双方を向上させることが真のゼロトラスト対策と言えるでしょう。

最適解のないゼロトラストの対策には、まずは自社でしっかりとした指針を決めることが大事です。自社の課題や理想を明確にし、ブレないセキュリティポリシーを掲げている企業は上手く対策ができていると感じます。

当然、専門領域をプロフェッショナルに任せることも大事。「課題や理想を汲み取り適切なアドバイスを提供している」、「時代に対応してプロダクトをアップデートしている」といったベンダーと出会うために努力するアクションも、ゼロトラスト対策への第一歩ではないでしょうか。

著者プロフィール:中村夏希

スプラッシュトップ株式会社 チャネルセールスマネージャー。

国内法人とUS本社の橋渡しを務める他、ウェビナー等で製品説明・事例紹介・提案を行う。

関連記事